Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

Tags

- php

- 해외 워게임

- CVE

- XSS-game

- Web Hacking

- cve 분석

- backdoorctf 2023

- WarGame

- wargame.kr

- backdoorctf 2023 web

- hackingcamp

- hackctf

- XSS

- 웹 해킹

- WEB-hacking

- thinkPHP

- hacking

- backdoorctf writeup

- RCE

- Hacker.org

- hackingcamp ctf writeup

- webhacking

- 해킹캠프 ctf

- writeup

- backdoorctf 2023 web Unintelligible

- 웹해킹

- 해외 wargame

- Web

- CTF

- 해킹캠프

Archives

- Today

- Total

<OOO>

[XSS-game] level6 문제풀이 본문

728x90

진짜 힘들었다... 그만큼 아직 내 실력이 많이 부족하다는걸 느끼게 된 시간인것같다.

분석하면, frame 뒤에 있는 #을 기준으로 해서 그 뒤를 읽어서 출력해준다.

script태그, javascript 문법을 활용해도 풀리지 않기에 애를 먹었다...

(다른 분들의 힘을 빌려 문제를 풀었다...)

힌트에서 google.com/jsapi?callback=foo 로 접속해서 알아보라고 하는데, 접속했을 때, 다른 사이트로 리다이렉션이

되어 확인이 불가능 하였다...

1) Data URL Scheme 방식으로 푸는 방법

2) URL을 입력하여 푸는 방법

1. Data URL Scheme 방식으로 푸는 방법

#뒤에 data:text/javascript,alert(1) 을 입력.

#data:text/javascript,alert(1)

2. URL을 입력하여 푸는 방법

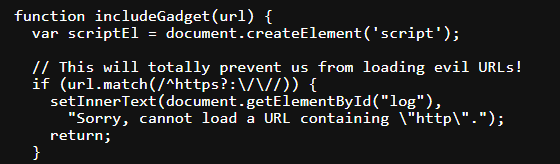

이 부분으로 인해 http 라는 단어가 필터링이 되고 있다.

필터링을 우회하는 방법은 특정 단어를 대문자로 설정하면 우회가 가능하다.

즉, http를 Http로 바꾸면 동일하게 적용된다는 것이다. (어느 워게임에서 이렇게 필터링을 하는걸 본 적이 생각난다.)

frame#Http://www.google.com/jsapi?callback=alert() 를 하게 되면 풀린다.

드디어....클리어......

여기서도 꼼수가 통한다...ㅎㅎ 어떤 꼼수인지 궁금하면 전에 전에 썼던 풀이를 보면 알 수 있다!

'Wargame' 카테고리의 다른 글

| [HackCTF] Hidden 문제풀이 (0) | 2020.08.21 |

|---|---|

| [HackCTF] / 문제풀이 (0) | 2020.08.21 |

| [XSS-game] level5 문제풀이 (0) | 2020.08.18 |

| [XSS-game] level4 문제풀이 (0) | 2020.08.17 |

| [XSS-game] level3 문제풀이 (0) | 2020.08.17 |

Comments