| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- webhacking

- hacking

- backdoorctf 2023 web Unintelligible

- 웹해킹

- hackingcamp ctf writeup

- WEB-hacking

- Web Hacking

- RCE

- 웹 해킹

- writeup

- WarGame

- backdoorctf 2023

- 해외 wargame

- 해킹캠프

- CTF

- thinkPHP

- backdoorctf writeup

- XSS-game

- cve 분석

- php

- Hacker.org

- hackctf

- Web

- backdoorctf 2023 web

- 해킹캠프 ctf

- CVE

- XSS

- 해외 워게임

- hackingcamp

- wargame.kr

- Today

- Total

<OOO>

[vishwaCTF] WEB write up 본문

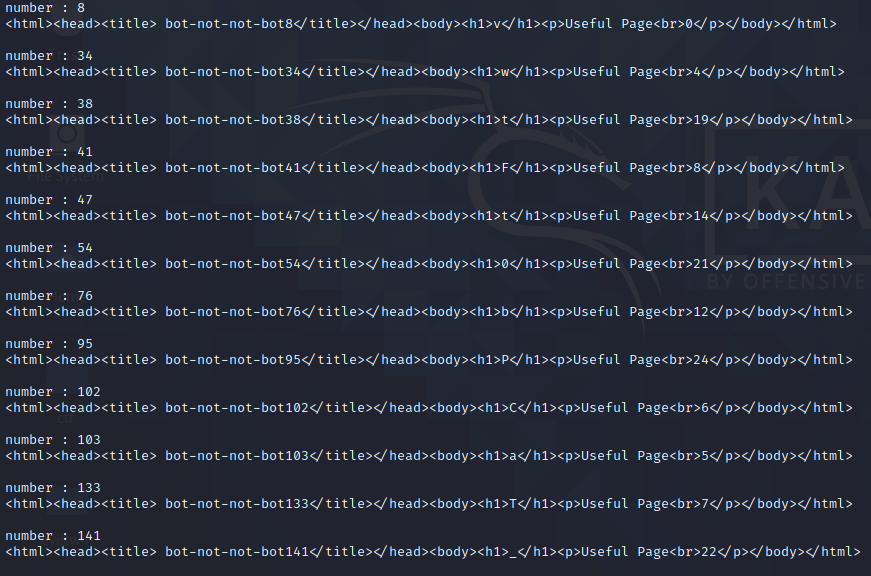

bot not not bot

사실 이 문제를 보고 뭐 이런 문제가 다 있나...싶었다.

page1.html을 누르면

이런 글이 뜨는데 뭔가 여기서 쓸모있는 flag 값이 있겠다 싶어서 파이썬으로 스크립트를 짜서 풀어보았다.

대충 짠거라서 이쁘게 정리는 못했지만... 약간의 노가다(?)를 투자해 풀었다.

파이썬 소스는 다음과 같다.

이런식으로 나오게 되는데 h1태그 안에 있는건 flag 값이고 br 태그 안에 있는건 자릿수 인것같다.

저거를 열심히 조합하면 flag 가 나오게 된다.

Redeeem

web 문제하면 빠질수 없는 '그' 문제... 바로 shop 문제다.

문제에선 쿠폰가지고 뭘 하라고 하던데 사실상 쿠폰 코드를 알지 못하는데 어떻게 입력을 하라는 건지...

소스를 잘 보면

hidden 으로 처리된 value 값이 0으로 되어있다. 이걸 6969원(?)으로 바꿔주면 풀린다.

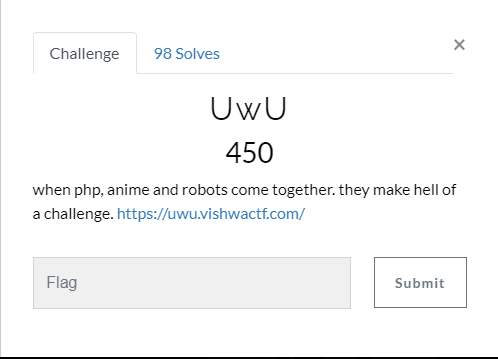

UwU

문제를 보기위해 들어가면 영상이 나오는데 소리까지 나온다. 새벽에 풀다가 스피커로 크게 들리길래 깜짝 놀랬다..

문제 설명란에 robots 라는게 들어가길래 url에 robots 를 입력하니

이런게 나왔다. 소스를 보면

이런 php 소스가 나오게 되는데 php_is_hard 변수를 GET 방식으로 받아서 we_enter 에 담긴 값과 동일하면 flag가 나온다.

근데 preg_replace 함수가 있어 suzuki_harumiya를 php_is_hard 변수에 넣을경우 아무것도 안나온다.

자 그럼 이걸 우회를 어떻게 시키느냐가 다들 궁금해 할거라 믿는다.

preg_replace는 특정 문자열을 다른걸로 바꿀수 있는데, 여기서는 공백으로 처리한다.

이거는 1회성이므로 우린 여기서 힌트를 얻을 수 있다.

보기 쉽게 한글로 예를 들어본다.

'동일문자' 라는걸 preg_replace 한다고 했을때 '동일동일문자문자' 이런식으로 우회가 가능하다.

이렇게 풀면 된다.

My Awesome Youtube recommandation

저기 칸에 내가 특정 string을 입력하게 될 경우 유튜브에 검색을 해주는 서비스인것 같다.

php로 하는건가? 아니면 ssrf인가? 하면서 막 고민을 했었는데 결국 답은 ssti 였다.

입력값에 {{7*7}}을 하게 된다면 49 라는 답과 함께 유튜브에 검색이 되는데 익스 코드를 안짜도 되는 쉬운 문제였다.

{{config}} 를 입력하면 해당 flag가 나오게 되는데 워낙 빠르게 지나가서 대충 프린트 스크린 써서 그림판에 넣은다음

flag를 입력했다 ㅋㅋㅋㅋㅋㅋㅋ

좀만 더 삽질하면 100위까진 어떻게든 가겠다 싶었는데 새벽이라 그냥 잤다.

웹 문제 수준은... 음... 그냥 전체적으로 쉬운편이었으나 공부를 안한게 여기서 티가 났다.

진짜 열심히 공부해야겠다.

'CTF write up' 카테고리의 다른 글

| [HackingCamp-23] CTF write up (0) | 2021.08.19 |

|---|---|

| SHELL CTF WEB write up (0) | 2021.06.07 |

| [Hacking Camp] 22회 CTF WEB 못풀었던 문제 (0) | 2021.02.22 |

| [Hacking Camp] CTF write up (0) | 2021.02.21 |

| HACON CTF write up (0) | 2020.09.27 |