| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- Web Hacking

- hackingcamp

- 해외 워게임

- 웹 해킹

- RCE

- thinkPHP

- wargame.kr

- writeup

- backdoorctf 2023 web

- webhacking

- backdoorctf 2023

- Hacker.org

- backdoorctf 2023 web Unintelligible

- 해킹캠프 ctf

- hackingcamp ctf writeup

- WEB-hacking

- hackctf

- 웹해킹

- 해킹캠프

- Web

- php

- XSS-game

- cve 분석

- XSS

- WarGame

- 해외 wargame

- CVE

- CTF

- hacking

- backdoorctf writeup

- Today

- Total

<OOO>

[HackingCamp-23] CTF write up 본문

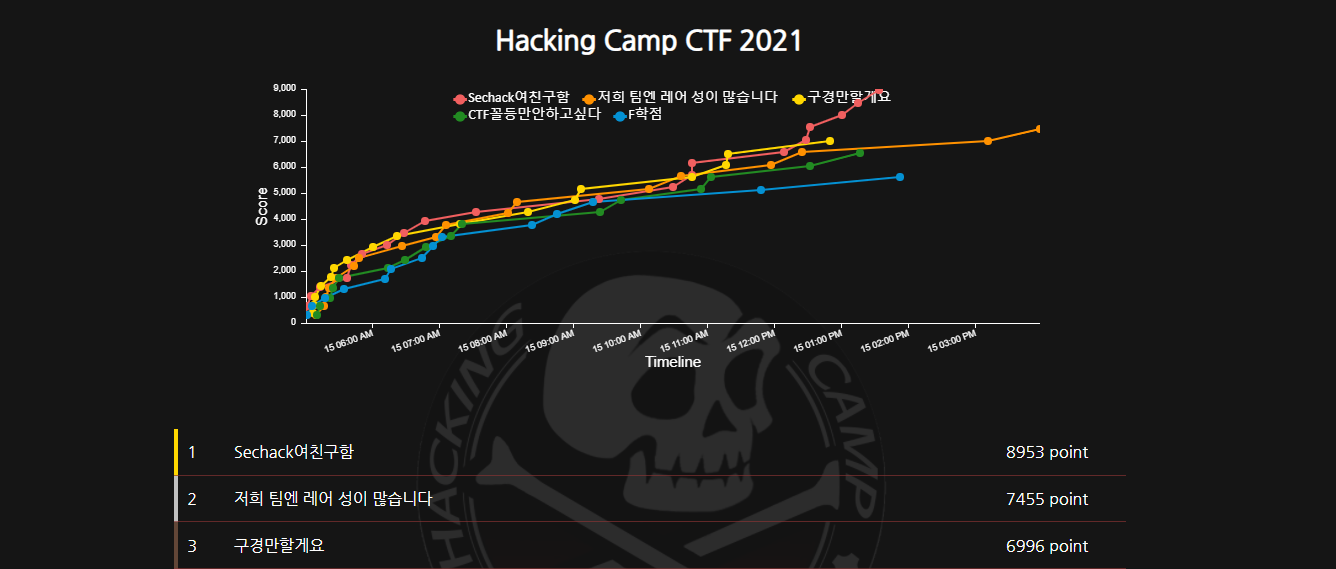

2021.08.14~15 에 진행했던 해킹캠프에 참가해서 1등을 했다.

팀원들의 실력이 매우 높았기에 내가 제일 못했다 ㅠㅠ

일단 내가 푼 문제부터 writeup을 올려보고자 한다.

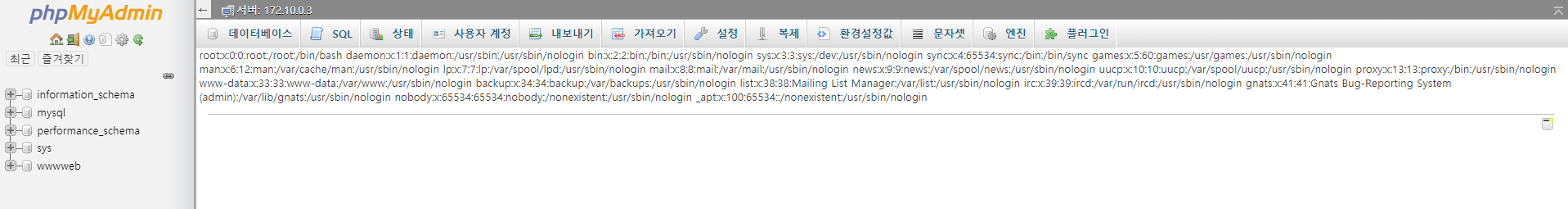

jhyeon 님이 출제하신 World Wide Web 이라는 문제다.

문제 서버로 들어가게 된다면 이 그림밖에 안나오는데 요청할 수 있는 페이지는 아무것도 없다.

그러나 이 그림의 속성을 잘 보면

alt 부분에 phpmyadmin 이라는게 있어서 phpmyadmin 1-day 취약점이겠구나 싶었다.

저 경로로 요청을 하게 된다면

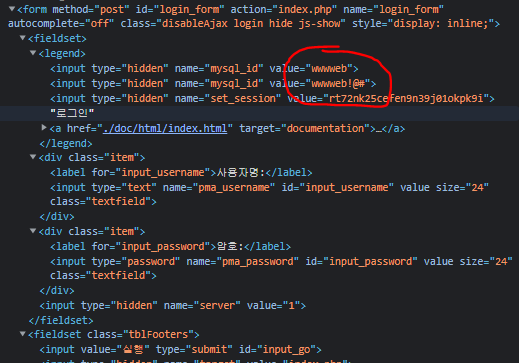

phpmyadmin에 로그인 할 수 있는 페이지가 나오게 되는데, 우린 아이디와 비밀번호를 모르기에 난감할 수 있다.

그러나 소스를 보게 된다면

이 부분에 mysql id 와 pw 가 나오게 된다. 이걸 이용해서 로그인을 할 수 있다.

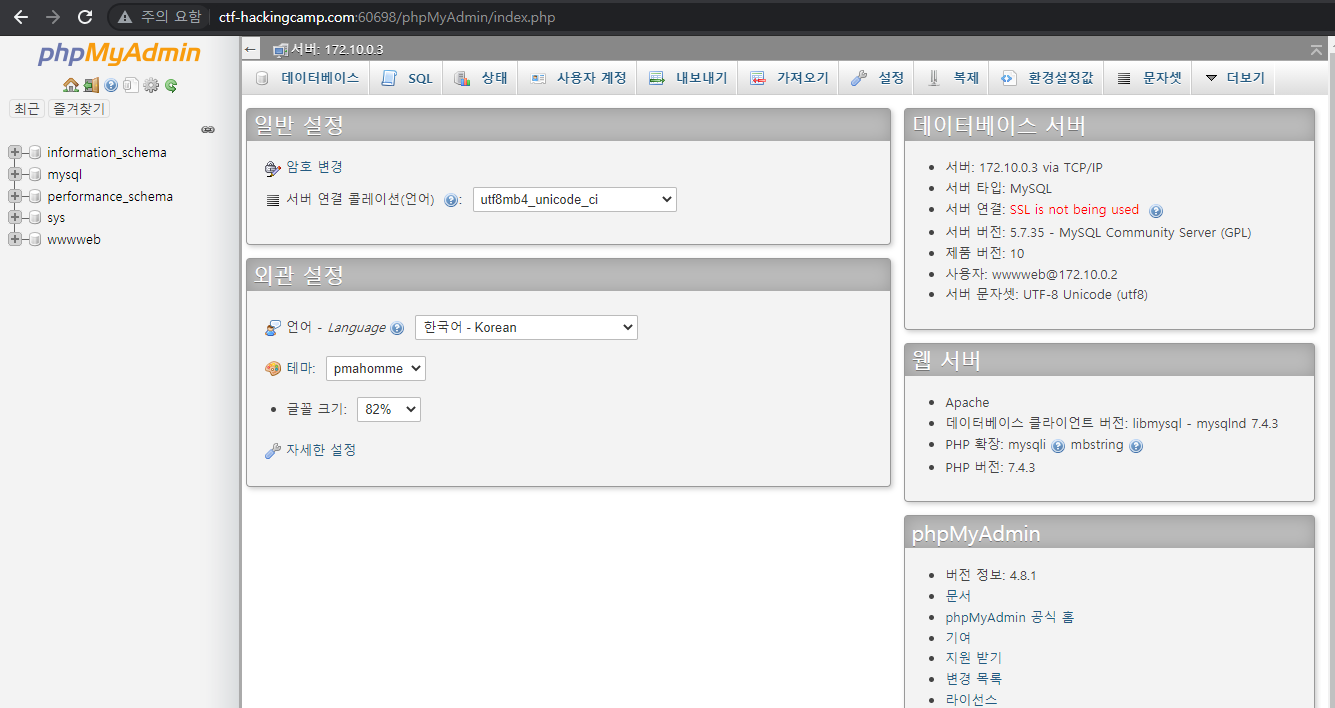

이제 로그인 까지 했는데 해당 버전대가 어떤건지, 어떤 취약점이 있는지 모르기에 우린 버전대부터 확인을 할 것이다.

버전대를 확인하는 방법은 2가지가 있다.

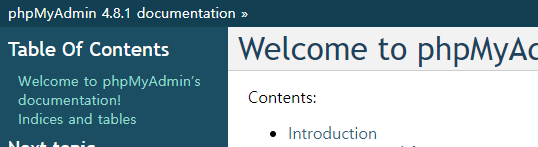

1. phpmyadmin을 설치하여 docs 디렉토리에 있는 사용설명서의 위치를 확인해 서버의 버전대를 확인하는 방법.

2. 빨간 동그라미 버튼을 눌러서 docs 폴더로 이동하여 사용설명서를 확인하는 방법.

물론 결론은 둘다 docs 디렉토리로 들어가 사용설명서에 있는 버전대를 확인을 하는데, 2번째 방식은 로그인을 해야지 볼 수 있으므로 상황에 따라 자신이 확인할 수 있는 루트로 확인하는 것이 좋다.

해당 버전대를 보면

php 4.8.1 을 사용하고 있으므로 이 버전에 취약점이 있는지 찾아봐야한다.

찾아보는 방법은 구글에 phpmyadmin 4.8.1 exploit 을 검색하거나 phpmyadmin 4.8.1 exploit-db를 검색하거나

searchsploit을 이용하는 방법이 있지만, 해당 글에서는 phpmyadmin 4.8.1 exploit-db 를 검색해서 볼 것이다.

https://www.exploit-db.com/exploits/44928

Offensive Security’s Exploit Database Archive

www.exploit-db.com

exploit-db에 어떤 취약점이 터지는지 나오는데, 이 버전대에선 LFI 취약점이 발생한다고 한다.

해당 글을 잘 읽으면 index.php 페이지에 target 이라는 파라미터가 존재하는데, 여기에 db_sql.php와 내가 원하는 파일을 요청할 것이다.

페이로드는 다음과 같다.

index.php?target=db_sql.php%253f/../../../../../../../../etc/passwd

이 버전대에서 발생하는 취약점이 몇개 좀 있어서 링크도 들고왔다.

https://www.vulnspy.com/phpmyadmin-4.8.1/

저 페이로드를 이용하여 공격을 하면

/etc/passwd 파일이 읽어진다.

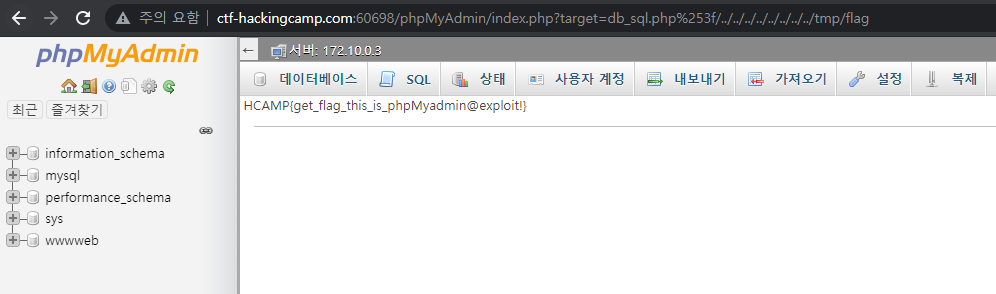

문제 설명에 플래그 경로는 /tmp/flag에 있다고 하므로 /etc/passwd 대신 /tmp/flag를 넣어주면?

flag가 나오게 된다.

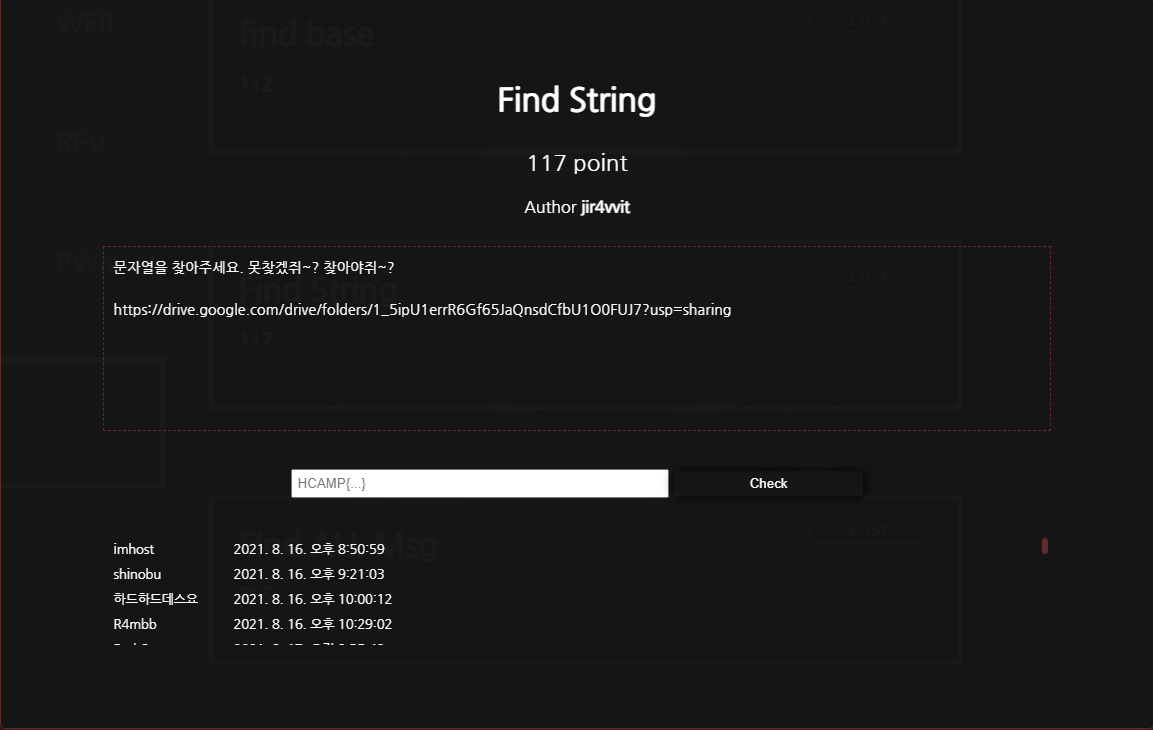

jir4wit 님이 출제하신 Find String 문제다.

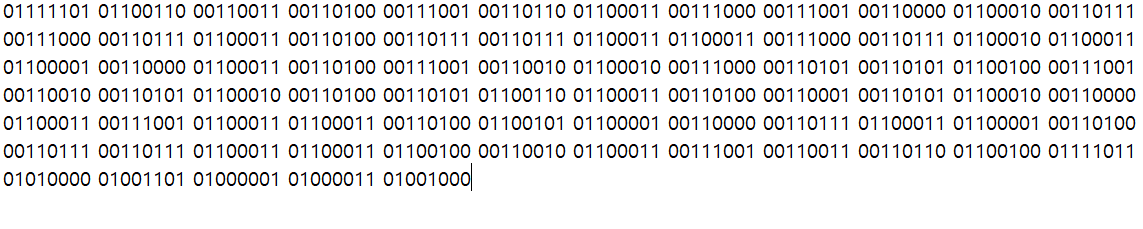

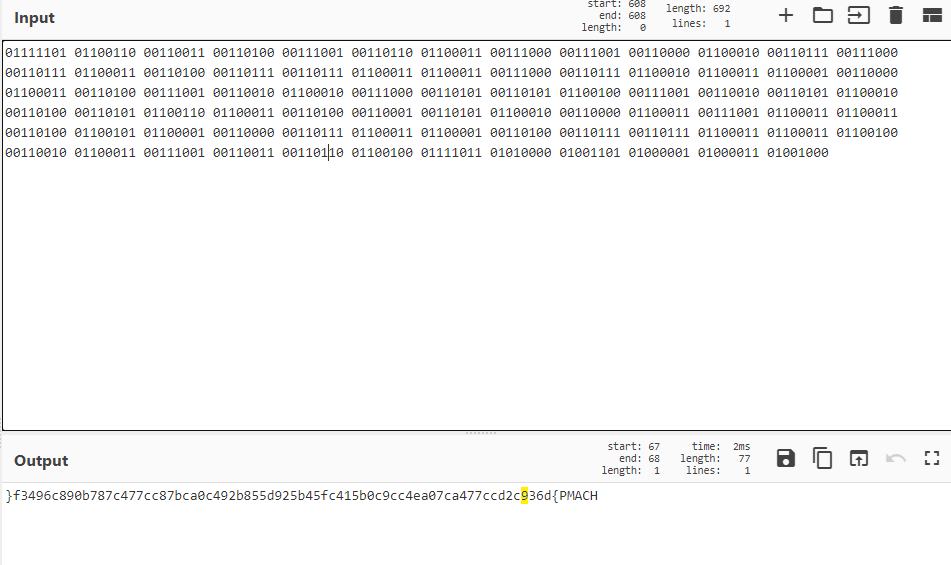

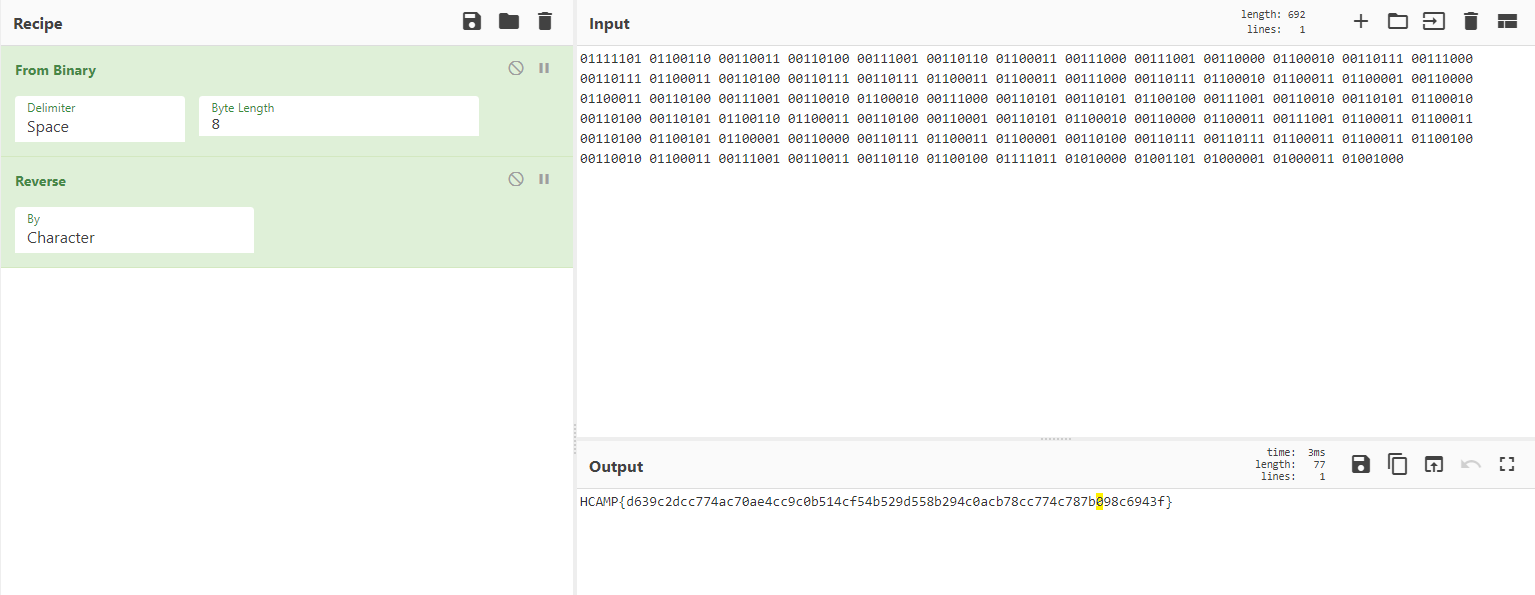

저 파일을 다운하면 txt 파일이 하나가 나오는데,

바이너리로 표현한 텍스트가 보인다. 해당 글을 복호화 시키면

flag가 거꾸로 나온다. reverse 까지 넣어주면?

완벽.

원래는 한 문제 더 있었으나, 문제 서버를 다시 열때 해당 문제가 없어졌으므로 writeup을 쓰기 어려워졌다.

이제 팀원들의 writeup을 공유해볼려고 한다.

MISC : Basic Android, USO

REV - Random Seed, Unique crack

(프리다 쓰는 모습에 매력을 느꼈다.)

https://raspy-dogsled-093.notion.site/2021-FW-CTF-fb9fd9df9a9540ebab1508455b0a533e

2021 FW 해킹캠프 CTF

Sec여친구함 팀

raspy-dogsled-093.notion.site

PWN : Welcome, Steal diamond, Error Discommunication

WEB : BABYJS

MISC : Find Base

(갓해커..!!!!!!)

https://sechack.tistory.com/43

제 23회 해킹캠프 CTF write up

Sechack 제 23회 해킹캠프 CTF write up 본문 CTF 제 23회 해킹캠프 CTF write up Sechack Sechack 2021. 8. 15. 16:17 Prev 1 2 3 4 5 6 ··· 42 Next

sechack.tistory.com

그리고 나랑 같은 웹 분야로 문제를 푼 고둑!!

https://velog.io/@jdk9908/2021-FW-23%ED%9A%8C-%ED%95%B4%ED%82%B9%EC%BA%A0%ED%94%84-CTF-Write-Up

2021 F/W(?) 23회 해킹캠프 CTF Write-Up

오예 1위 뿌뿜

velog.io

그 외에 이소연님, sangjun님 까지 총 6명이서 팀으로 했다.

새벽까지 고생해서 풀어준 팀원들 너무 고맙고 만나는 기회가 있다면 치킨 사줄게!!!!!! 사랑해!!!!

'CTF write up' 카테고리의 다른 글

| CCE 2020 FORENSIC - Simple Carv (0) | 2021.09.10 |

|---|---|

| CCE 2020 FORENSIC - Simple Packet (0) | 2021.09.10 |

| SHELL CTF WEB write up (0) | 2021.06.07 |

| [vishwaCTF] WEB write up (0) | 2021.03.15 |

| [Hacking Camp] 22회 CTF WEB 못풀었던 문제 (0) | 2021.02.22 |