Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

Tags

- CTF

- RCE

- wargame.kr

- WarGame

- thinkPHP

- backdoorctf writeup

- Hacker.org

- cve 분석

- hackingcamp ctf writeup

- backdoorctf 2023

- 해외 wargame

- 웹 해킹

- XSS

- Web Hacking

- 해외 워게임

- hackingcamp

- hackctf

- writeup

- 해킹캠프

- Web

- 해킹캠프 ctf

- CVE

- hacking

- 웹해킹

- XSS-game

- backdoorctf 2023 web

- php

- webhacking

- WEB-hacking

- backdoorctf 2023 web Unintelligible

Archives

- Today

- Total

<OOO>

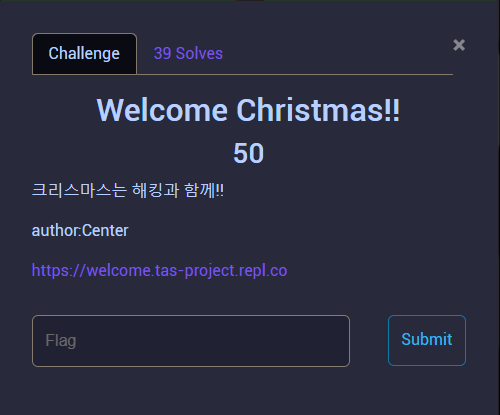

2021 Christmas CTF WEB writeup 본문

10으로 마무리 했지만, 웹 문제가 많이 없어서 좀 아쉬웠던 대회였던것 같다.

웹은 총 3문제가 있었으며, 신박한(?) 기술보단 게싱이 좀 더 많았던 대회가 아닌가 싶다.

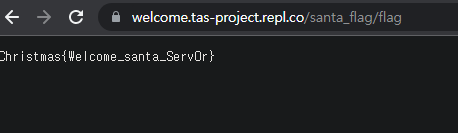

웹 페이지에는 이거밖에 안나온다. 그러나 robots.txt로 request를 날리면

flag 파일의 위치를 알려준다.

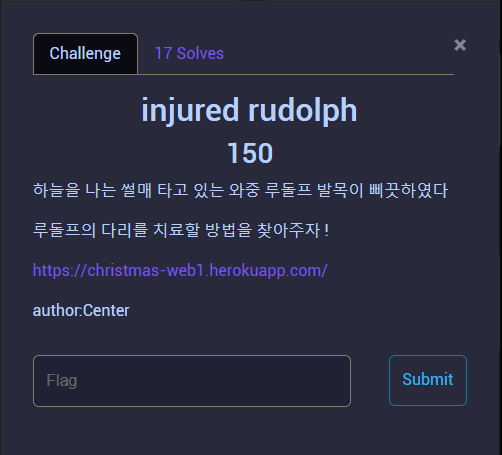

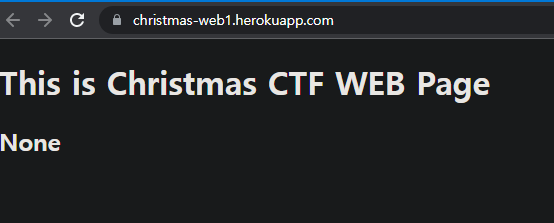

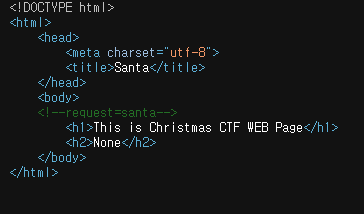

얘는 뭘까 하면서 웹 페이지를 뒤적거리던 중 우연히 소스를 보게 되었는데,

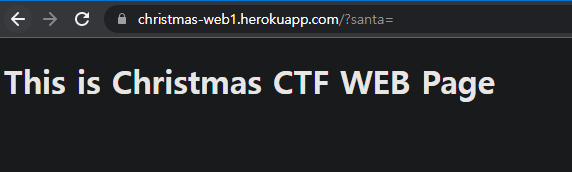

주석으로 request=santa 가 나와있었다. http://ctf주소/santa 를 날리면 되는줄 알았으나, http://url/?santa= 로 요청을 해야지 웹 페이지가 변하는걸 확인하였다.

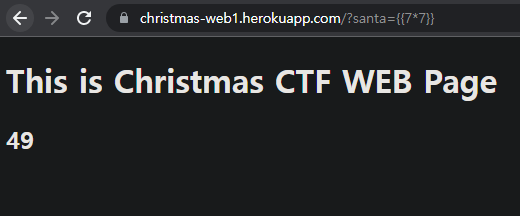

여기서 {{7*7}}를 요청하면

49가 나오게 되는데, ssti 취약점인걸 알 수 있다.

{{config}}를 요청하면 flag가 나온다.

지금은 문제가 닫혀있지만, 웹 사이트에 제작자의 github 주소가 나와있었다.

그리고 /.git/HEAD 파일을 요청하게 되면 파일이 있었고, 웹 사이트에 제작자의 github주소가 걸려있었다.

해당 주소를 통해 github로 접속하여 문제의 레포를 확인하면 변경한 내역을 확인할 수 있는데, 거기에 flag가 있었다.

'CTF write up' 카테고리의 다른 글

| 2023 Incognito 4.0 CTF Writeup (2) | 2023.02.18 |

|---|---|

| MCH2022 web writeup (2) | 2022.07.27 |

| CCE 2020 FORENSIC - Keyboord (0) | 2021.09.10 |

| CCE 2020 FORENSIC - Web Log (0) | 2021.09.10 |

| CCE 2020 FORENSIC - Sharkme (0) | 2021.09.10 |

Comments